Inhaltsverzeichnis

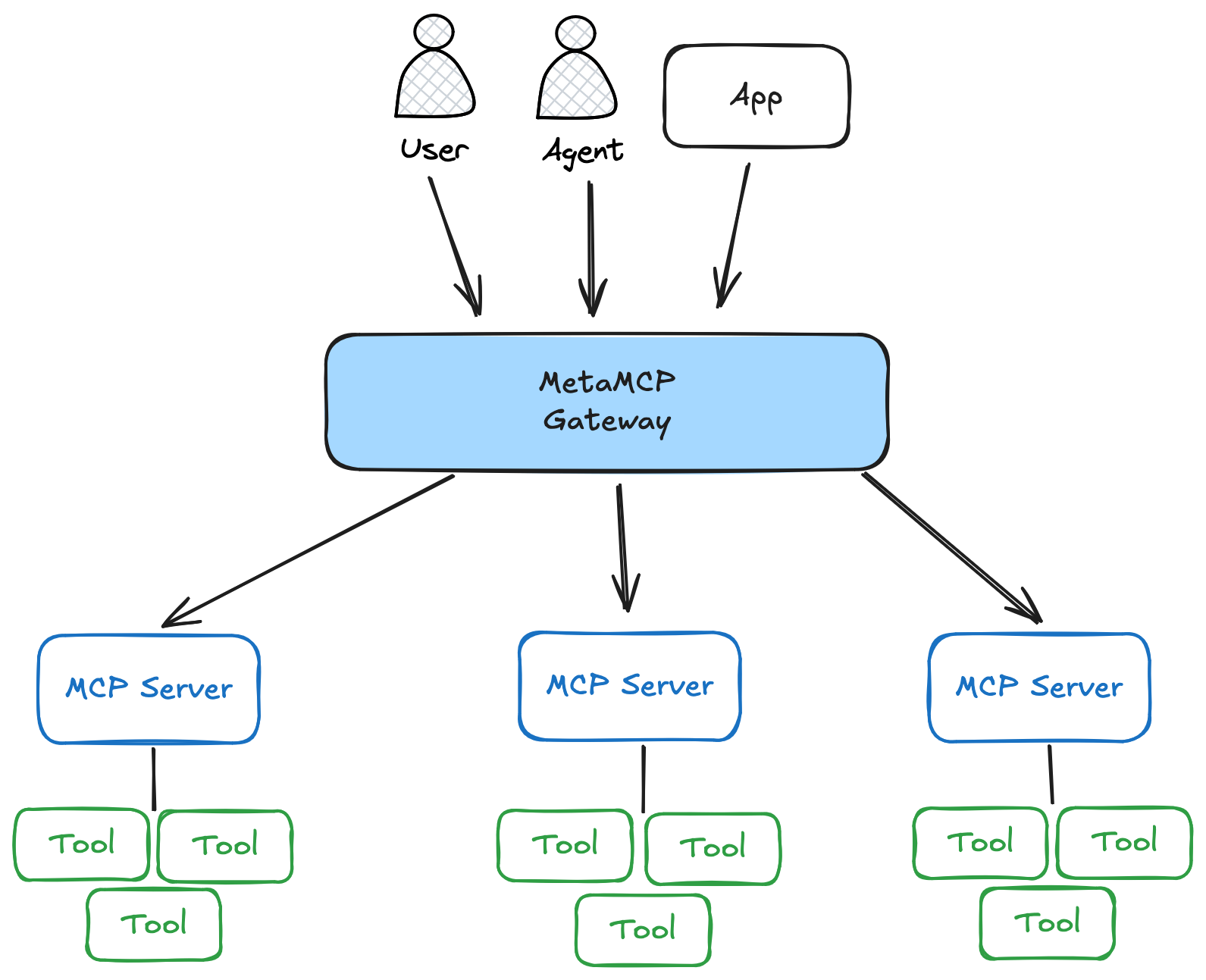

Mit der zunehmenden Verbreitung von KI-Agenten und dem Model Context Protocol (MCP) wächst auch die Komplexität bei der Verwaltung und Orchestrierung unterschiedlicher MCP-Server – eine Aufgabe, die schnell zur Herausforderung werden kann. Genau hier setzt MetaMCP an – ein leistungsstarkes Open-Source-Tool, das als Reverse-Proxy bzw. Gateway fungiert. Es ermöglicht die Aggregation, Verwaltung und gezielte Freigabe mehrerer MCP-Server über eine einheitliche Schnittstelle. In diesem Beitrag zeige ich, wie ich MetaMCP einsetze, um meine KI-Infrastruktur zu vereinfachen und zu optimieren.

Einheitlicher Zugriff statt Server-Wirrwarr

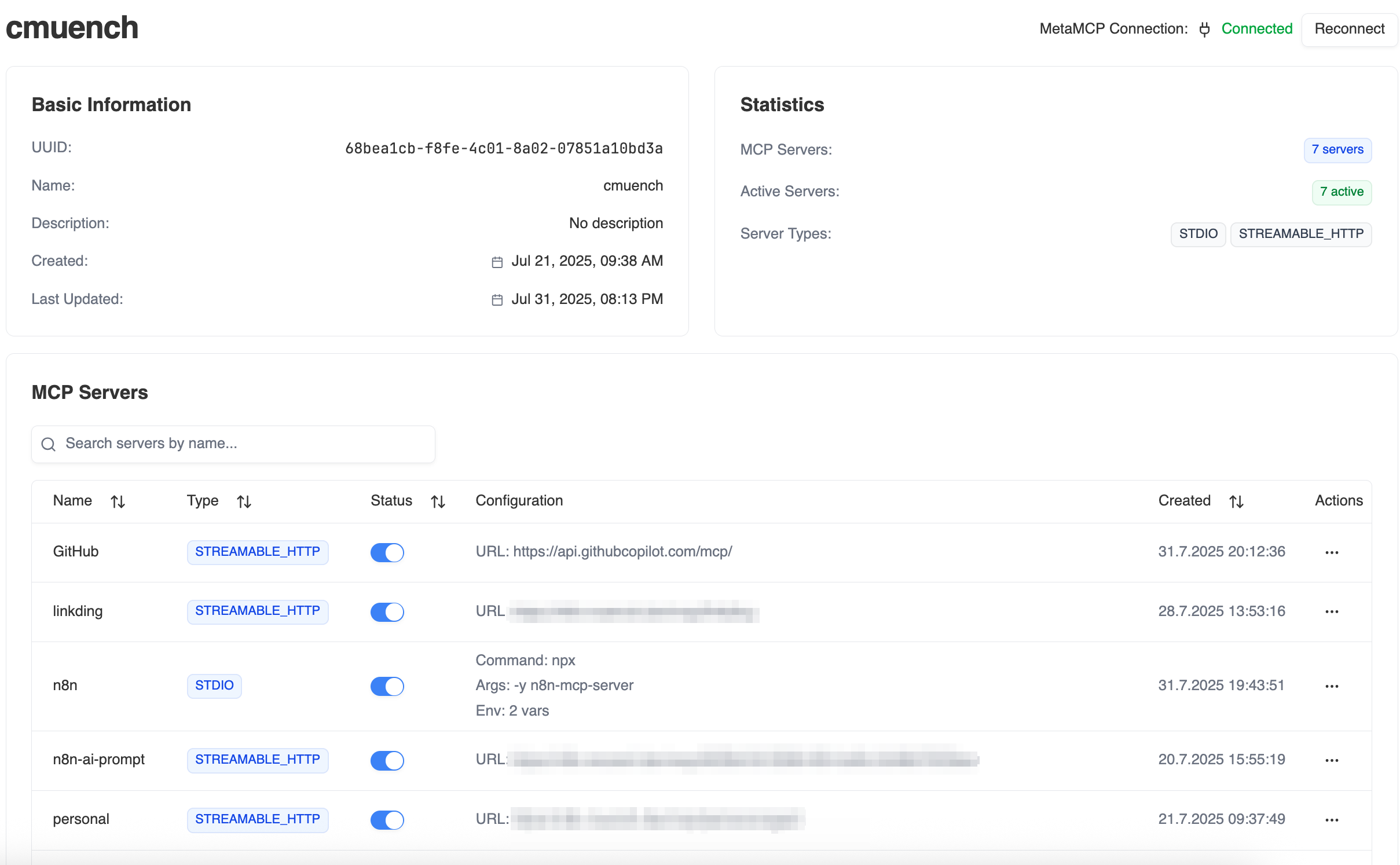

Ein zentraler Vorteil von MetaMCP ist die Fähigkeit, Tools verschiedener, oft verteilter MCP-Server zu bündeln und über einen gemeinsamen Endpunkt bereitzustellen. In meinem Arbeitsalltag greife ich auf unterschiedlich realisierte MCP-Server zu – einige sind klassisch in Code geschrieben, andere wurden mithilfe von Low-Code-Tools wie n8n erstellt. Statt jede Anwendung mit jedem Server einzeln zu verbinden, führe ich die häufig genutzten Tools mit MetaMCP zusammen. Das reduziert nicht nur den Konfigurationsaufwand, sondern sorgt für eine modulare und wartbare Architektur.

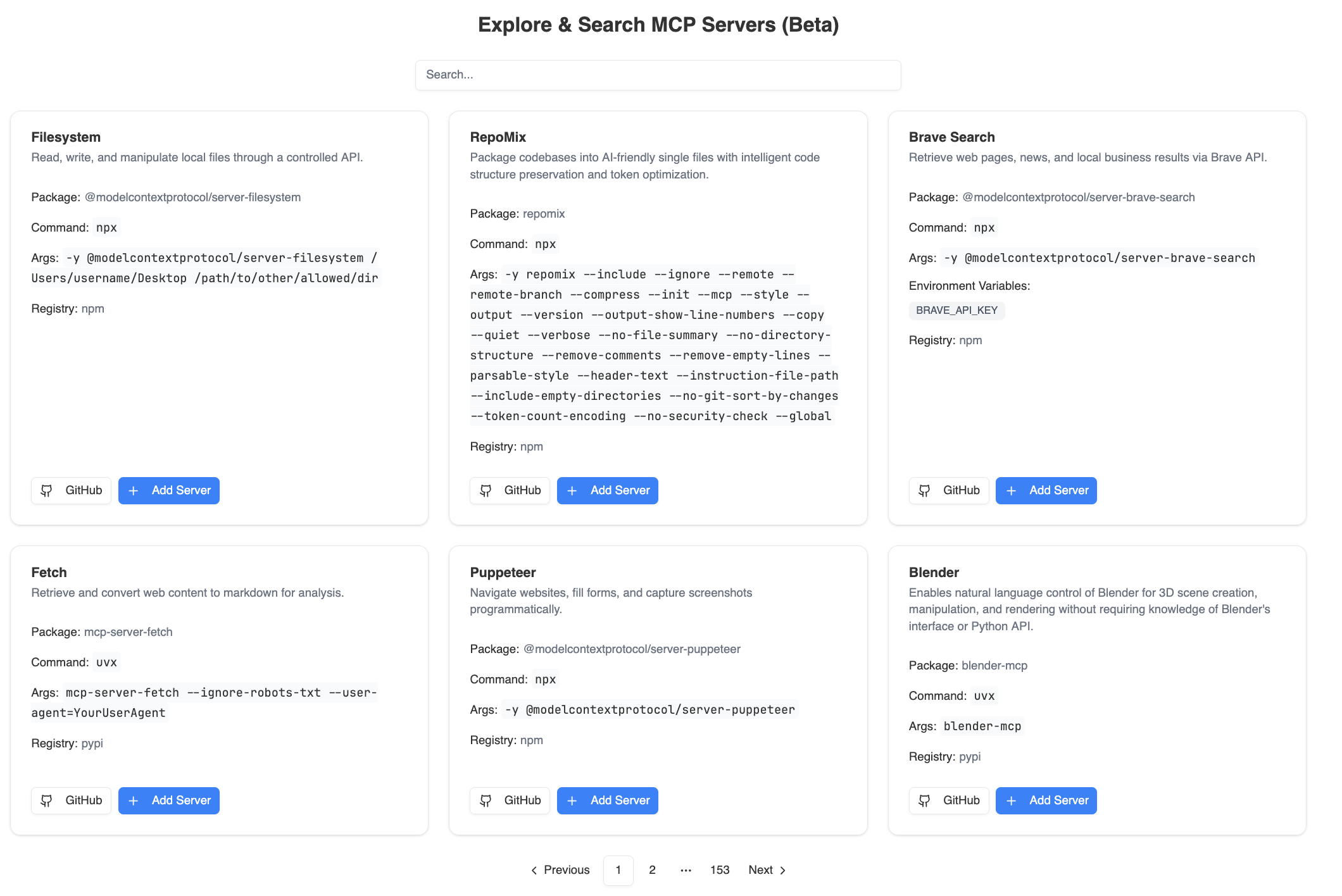

Die Integration neuer oder bestehender Server ist unkompliziert: Dank eines integrierten Katalogs bekannter MCP-Server und der Möglichkeit, externe Server per URL einzubinden, ist die Erweiterung der Infrastruktur schnell erledigt.

Tool "Cherry-Picking" und Bereitstellung

MetaMCP kann mehr als nur aggregieren. Es ermöglicht das gezielte Auswählen einzelner Tools von verschiedenen Servern, um diese zu einem neuen, spezifischen Endpunkt zusammenzufassen. Diese Funktion nutze ich zum Beispiel beim Onboarding neuer Entwickler – ein geplanter Anwendungsfall, den ich aktuell teste: Statt ihnen den Zugriff auf alle internen Server zu gewähren, stelle ich über MetaMCP genau die Tools bereit, die für ihre aktuellen Aufgaben relevant sind. So starten neue Teammitglieder fokussiert und ohne unnötige Komplexität.

Sicherheit mit System

Ein weiteres zentrales Feature ist die granulare Zugriffskontrolle über Bearer Auth-Tokens. Ich kann exakt definieren, welche Anwendungen oder Benutzer auf welche Tool-Sammlungen zugreifen dürfen. Für öffentlich zugängliche Anwendungsfälle besteht zudem die Möglichkeit, einzelne MCP-Server als "public" zu markieren. Das schützt einerseits sensible Informationen und erlaubt andererseits flexible Einsatzszenarien – etwa für öffentliche Demos oder frei zugängliche KI-Tools – und sorgt gleichzeitig für eine klare Trennung von Verantwortlichkeiten und Rollen innerhalb der Infrastruktur.

Konzept: Strukturierung durch Namespaces

Ein zentrales Konzept von MetaMCP sind sogenannte Namespaces. Sie ermöglichen es, Tools in logisch gruppierte Einheiten zu organisieren. Dadurch können thematisch oder funktional zusammengehörige Tools gemeinsam verwaltet werden – etwa alle Developer-Tools, Tools für Analytics oder dedizierte Agenten für bestimmte Fachbereiche. Jeder Namespace kann dabei auf Wunsch als eigenständiger MCP-Server veröffentlicht werden. Das schafft eine klare Struktur, erleichtert die Wartung und ermöglicht eine gezielte Bereitstellung je nach Anwendungsfall.

Technische Highlights für Entwickler

Auch unter der Haube hat MetaMCP einiges zu bieten. Besonders hervorzuheben ist die Unterstützung verschiedener MCP-Transportprotokolle wie SSE (Server-Sent Events) und Streamable HTTP. MetaMCP fungiert hier als Protokollbrücke, sodass Clients über einen einheitlichen Endpunkt mit unterschiedlich kommunizierenden Servern arbeiten können.

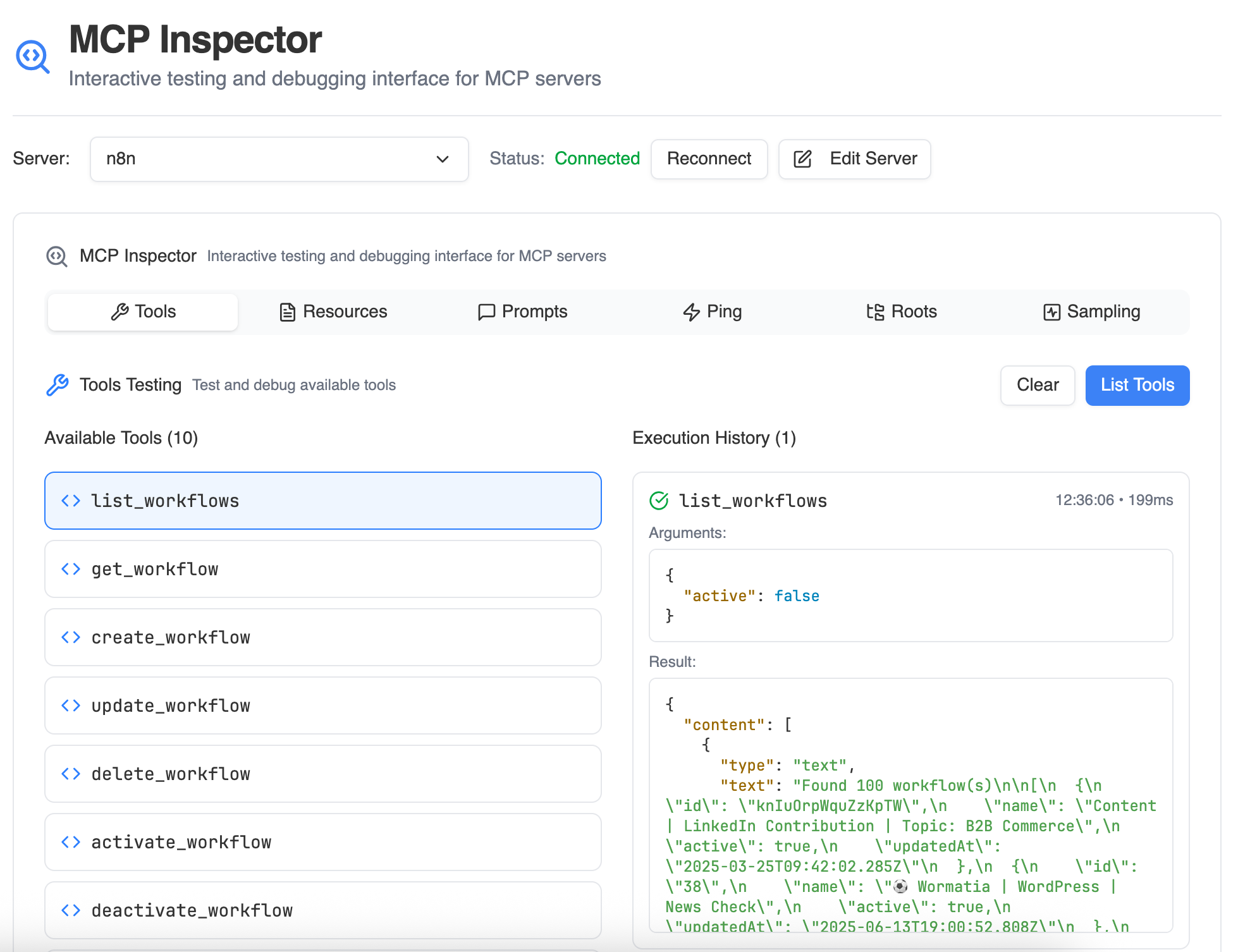

Ein integriertes Inspector-Tool erleichtert darüber hinaus das Testen und Debuggen. Ähnlich dem offiziellen MCP Inspector lassen sich Tools direkt in der MetaMCP-Oberfläche inspizieren, Anfragen testen und Antworten analysieren – ein echter Beschleuniger für Entwicklungs- und Troubleshooting-Prozesse.

Bereit für Teams und Unternehmen?

Obwohl ich MetaMCP derzeit hauptsächlich für meine eigene Infrastruktur nutze, ist es bereits für den produktiven Einsatz in Teams vorbereitet. Features wie OpenID Connect (OIDC) für Single Sign-On (SSO) machen es möglich, Zugriffe zentral zu steuern und gemeinsam genutzte MCP-Ressourcen zu verwalten.

Was ich bisher bei meiner Evaluierung ignoriert habe ist das Thema Skalierung. Für größere Installationen sollte dies auf jeden Fall betrachtet werden. Vielleicht ist das dann mal etwas für einen Folgeartikel.

Nachteile der Lösung

Bei aller Funktionalität bringt MetaMCP auch einige Herausforderungen mit sich. Wie bei vielen Gateway-Lösungen stellt der zentrale Endpunkt einen potenziellen Single Point of Failure dar: Fällt MetaMCP aus, sind alle gebündelten Tools nicht mehr erreichbar – selbst wenn die dahinterliegenden MCP-Server weiterhin funktionieren. Darüber hinaus bringt der zusätzliche Layer auch eine gewisse Latenz mit sich, da jede Anfrage erst durch MetaMCP geleitet wird, bevor sie den eigentlichen Zielserver erreicht. Um solche Performanceaspekte transparent zu machen, bietet MetaMCP ein integriertes Monitoring-Tool, das Antwortzeiten und allgemeine Leistungsdaten der angebundenen MCP-Server visualisiert.

Fazit

MetaMCP hat sich in meiner Arbeit als echtes Schweizer Taschenmesser erwiesen: leistungsstark, flexibel und einfach zu bedienen. Die Möglichkeit, Tools zu aggregieren, gezielt bereitzustellen, sicher zu machen und effizient zu verwalten, macht MetaMCP zu einem Baustein meiner MCP-Infrastruktur – vorausgesetzt, man ist sich der zentralen Rolle und der damit verbundenen Risiken bewusst. Für mich überwiegt bisher aber der Vorteil.

Links:

- https://metamcp.com/

- https://github.com/metatool-ai/metamcp